-

Notifications

You must be signed in to change notification settings - Fork 57

New issue

Have a question about this project? Sign up for a free GitHub account to open an issue and contact its maintainers and the community.

By clicking “Sign up for GitHub”, you agree to our terms of service and privacy statement. We’ll occasionally send you account related emails.

Already on GitHub? Sign in to your account

数据爆破模块不太会使用 #3

Comments

|

你要是缺字典可以去 https://github.com/yichensec/yichen_Password_dictionary 这里拿··· 我看他字典还是很全的 |

|

额,问题不在这,是怎么把字典导入进去呢?我点击导入图片,就显示一个${Dict}$

1120904649

***@***.***

…------------------ 原始邮件 ------------------

发件人: ***@***.***>;

发送时间: 2023年4月9日(星期天) 晚上9:37

收件人: ***@***.***>;

抄送: ***@***.***>; ***@***.***>;

主题: Re: [x364e3ab6/Dude] 数据爆破模块不太会使用 (Issue #3)

你要是缺字典可以去 https://github.com/yichensec/yichen_Password_dictionary 这里拿··· 我看他字典还是很全的

—

Reply to this email directly, view it on GitHub, or unsubscribe.

You are receiving this because you authored the thread.Message ID: ***@***.***>

|

|

你看看我前面第一个回复... |

|

嗯嗯,明白了,多谢大佬,我i刚刚只看到第二封邮件,第一封邮件没有看到,不好意思哈,多谢大佬

1120904649

***@***.***

…------------------ 原始邮件 ------------------

发件人: ***@***.***>;

发送时间: 2023年4月9日(星期天) 晚上9:22

收件人: ***@***.***>;

抄送: ***@***.***>; ***@***.***>;

主题: Re: [x364e3ab6/Dude] 数据爆破模块不太会使用 (Issue #3)

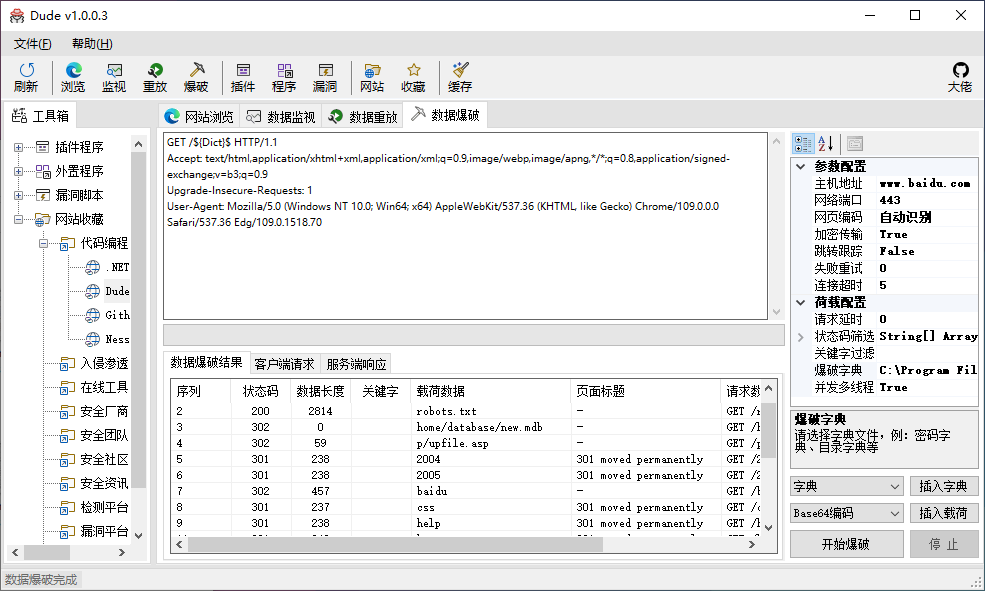

以爆破路径举例

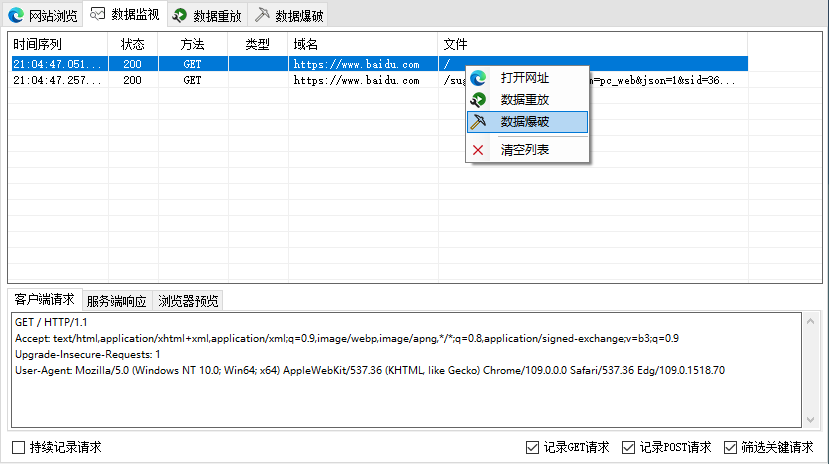

第一步:首先先访问目标网站,在数据监视哪里右键点击数据爆破,他会把请求报同步到数据爆破哪里去(当然你可以自己构造请求包,记得右边的网络参数配置也得补全)。

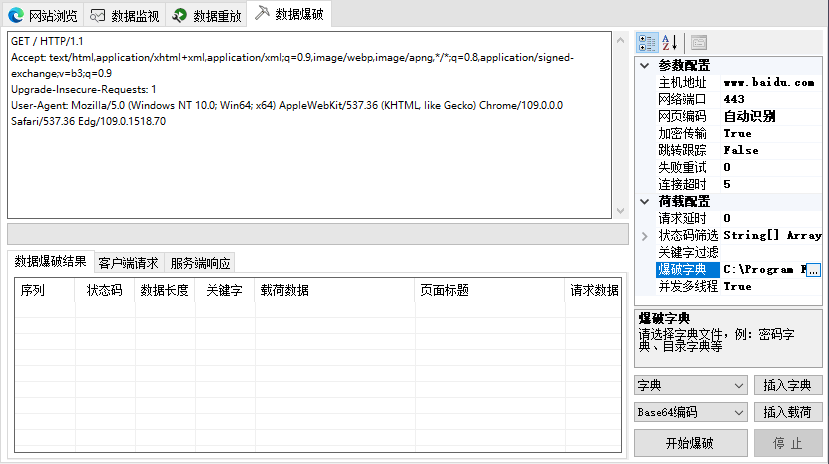

第二步:选择爆破字典,爆破目录就使用目录字典,密码就使用密码字典。

第三步:插入字典,看到我选中那个位置了没,点击界面得插入字典按钮他会在你鼠标得位置插入一个${Dict}$这么一个标记作为遍历替换的标识点

第四步:作为爆破路径来说,有的是想爆破文件,有的是想爆破目录,那爆破文件一般是选择返回200状态码为存在文件,目录的话就是403状态码,这个得按照具体情况具体需求,另外在旁边还有关键字过滤,也就是存在你输入的关键字则为失败,一般用户密码爆破,点开始爆破就可以爆破了。

我为什么会把这个功能叫做数据爆破而不是密码爆破或者目录爆破...主要是这个功能是基于HTTP请求包的爆破,无论是GET还是POST里面任何能属性值都可以爆,至于应用场景还是得基于对HTTP的理解,大致上可以爆文件、目录、账号、密码、Cookie等所有可以猜测的值。

—

Reply to this email directly, view it on GitHub, or unsubscribe.

You are receiving this because you authored the thread.Message ID: ***@***.***>

|

Sign up for free

to join this conversation on GitHub.

Already have an account?

Sign in to comment

嗨,大佬,使用了你的软件,但是看了半天,没搞懂数据爆破模块咋用的

The text was updated successfully, but these errors were encountered: